ID: S202602091331

Status: school

Tags: Cybersecurity, Avans 2-2 Keuzenmodule

avans 2-2 cybersecurity risicoanalyse en assassment

Er wordt geadviseerd om zo veel mogelijk mensen te betrekken bij het maken van een risico analyse. want als ICT’er zal je een andere kijk hebben op risicos en andere dingen zien dan andere opleidingen.

De Hack-Driehoek: net zoals de vuur driehoek, waar je 3 dingne nodig hebt voor brand. zo heb je ook een hack driehoek.

- Kwetsbaarheid, een fout in een systeem of persoon die toegang geeft.

- Kwaadwillende, dit kunnen individus zijn, groepen, bedrijven, overheden.

- Kroonjuwelen, documenten, software, data die niet publiek wilt hebben, bedrijfs geheimen. Identiteits gegevens. Zelfs je pure hardware kan nuttig zijn voor een botnet. Of je kan een springplank zijn voor een belangrijk target.

Kwaadwillende kunnen de volgende zijn:

- Georganiseerde misdaad / cybercriminelen waarbij geld het motief is.

- Statelijke actoren (State sponsored actors / APT) die vaak targeten op militaire instatuten voor spionage, politieke manipulatie, (industrial) sabotage of maatschappelijke ontwrichting.

- Hacktivist zijn hackers met activistische doelen. Denk aan hackers van green peace ofzo. Statelijke actoren kunnen hierachter schuilen om oorlog te voorkomen.

- Script kiddies zijn eenlingen die niet weten wat ze doen voor plezier en kunnen veel schade aanrichten omdat ze juist niet doorhebben wat ze doen. Soms doen Script kiddies dus ook criminele dingen zonder het te weten en belanden ze uiteindelijk in de bak.

- Insider threats zijn ontevreden medewerkers, of omkoping van medewerkers, of gewoon medewerkers met kwade motivaties.

Risico analyse

een risico analyse gebruik je om cyberrisico’s in kaart te brengen. Want alleen als een risico bekend is kan je maatregelen treffen. Defining is the first step. Risico’s zijn onzekere gebeurtenissen in de toekomst die invloed kunnen hebben op jouw onderneming. Threat modelling zou een activiteit die je over tijd vaker moet plaats vinden als een process. Want in loop van tijd kunnen risico’s veranderen.

Stappenplan

- bepaal wat je wil beschermen, een assetlijst. Dit klinkt makkelijk, maar dat is het niet. Denk bijvoorbeeld aan printers die je vergeten bent te updaten, via die manier kan je misschien ook makkelijk het netwerk in. Daarom is het belangrijk dat het compleet is.

- Identificeer de risico’s

- Analyseer de gevonden risico’s (risicoregister)

- Besluit wat je gaat doen: accepteren, oplossen, mitigeren, overdragen of stoppen.

Wat is een risico

Risico = Blootstelling * Kans * Gavolg

- Blootstelling = wanneer en waar het gevaar zich voordoet

- Kans = de waarschijnlijkheid dat de gevolgen optreden naar aanleiding van blootstelling

- Gevolg = het effect of de consequentie van het optreden van het incident.

Risicobron

Een risicobron (hazard) is een bron van gevaar.

Een gevaar is elke bron van pontentiele schade, schade of nadelige gevolgen voor gezondheid van iets of iemand. Denk aan gevaar voor gezondheid, van verlies van eigendommen of apparatuur, of voor het milieu.

Cyber risicos waarmee we te maken hebben

- je moet niet zomaar QR codes scannen

- je moet niet zomaar usb sticks pakken

- je moet niet je laptop vergeten te locken.

- je mobiele telefoons en spelcomputers zijn ook attack vectors, of je hobby raspberry pi.

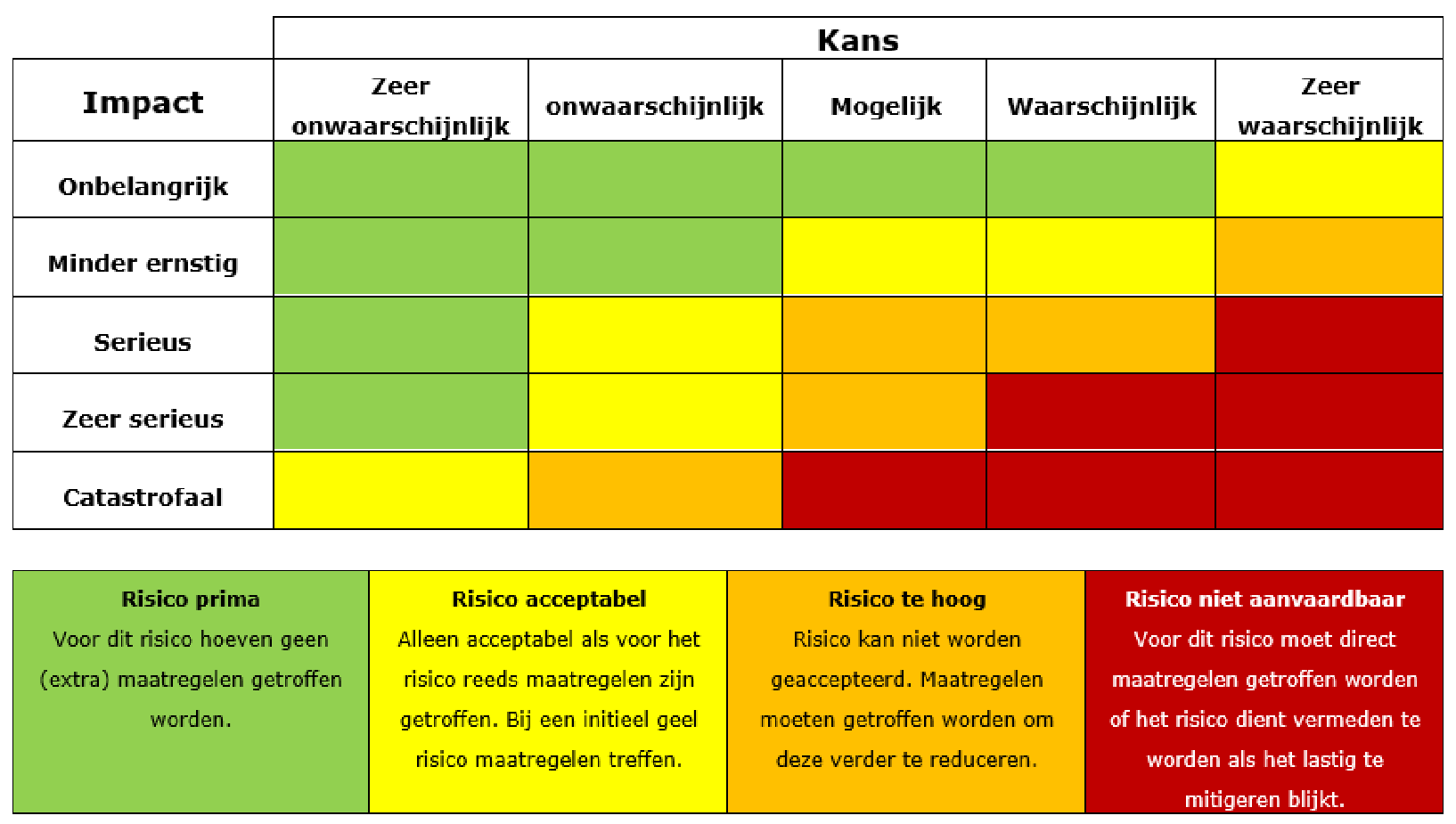

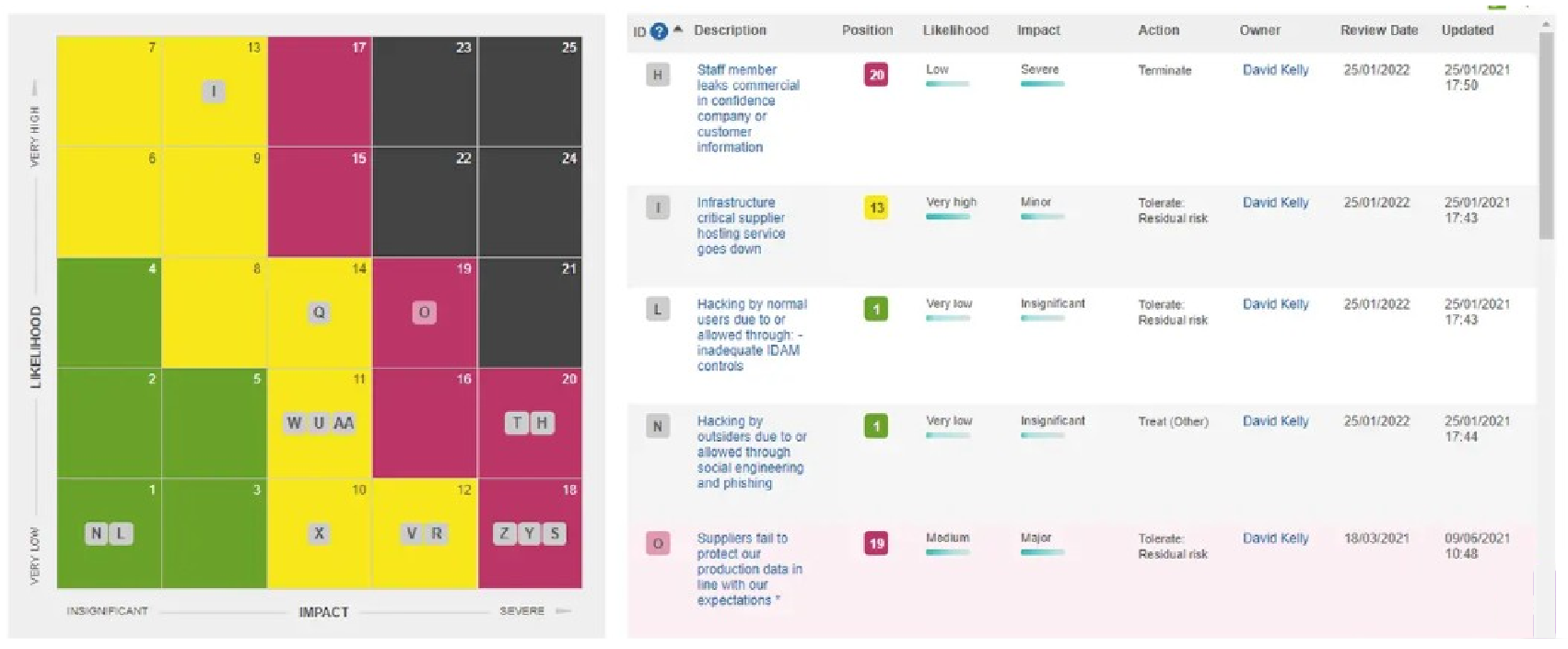

Risico matrix

Je kan de kans bepalen door verschillende methodes:

- SCRUM poker.

- Terugkijken hoevaak het in het verleden is gebeurt

- Sommige dingen kan je specefiek uitrekenen. Zoals matriaal eigenschappen etc. Het is een groepsprocess, kijk met zoveel mogelijk ogen naar de kans berekening.

De impact kan je ook op vergelijkbaren manieren bekijken:

- SCRUM poker.

- Laat zoveel mogelijk verschillende mensen met verschillende expertises er naar kijken.

Wat zijn dingen die je kan hebben als impact:

- Financiële schade

- Imago schade

- Emotionele schade

- Schade aan personen en/of gezondheid, denk aan pacemakers, Neuralink, waterzuiverings centrales.

- Schade aan de omgeving

Security Standards

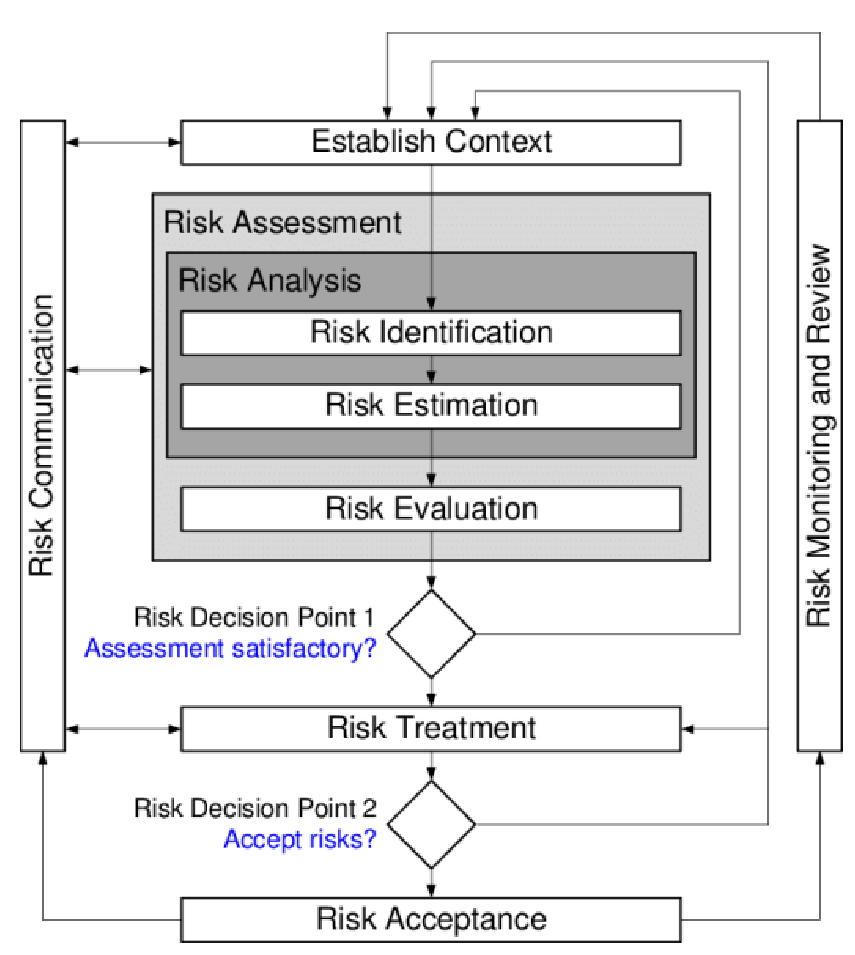

ISO/IEC 27005 RISK MANAGEMENT PROCESS

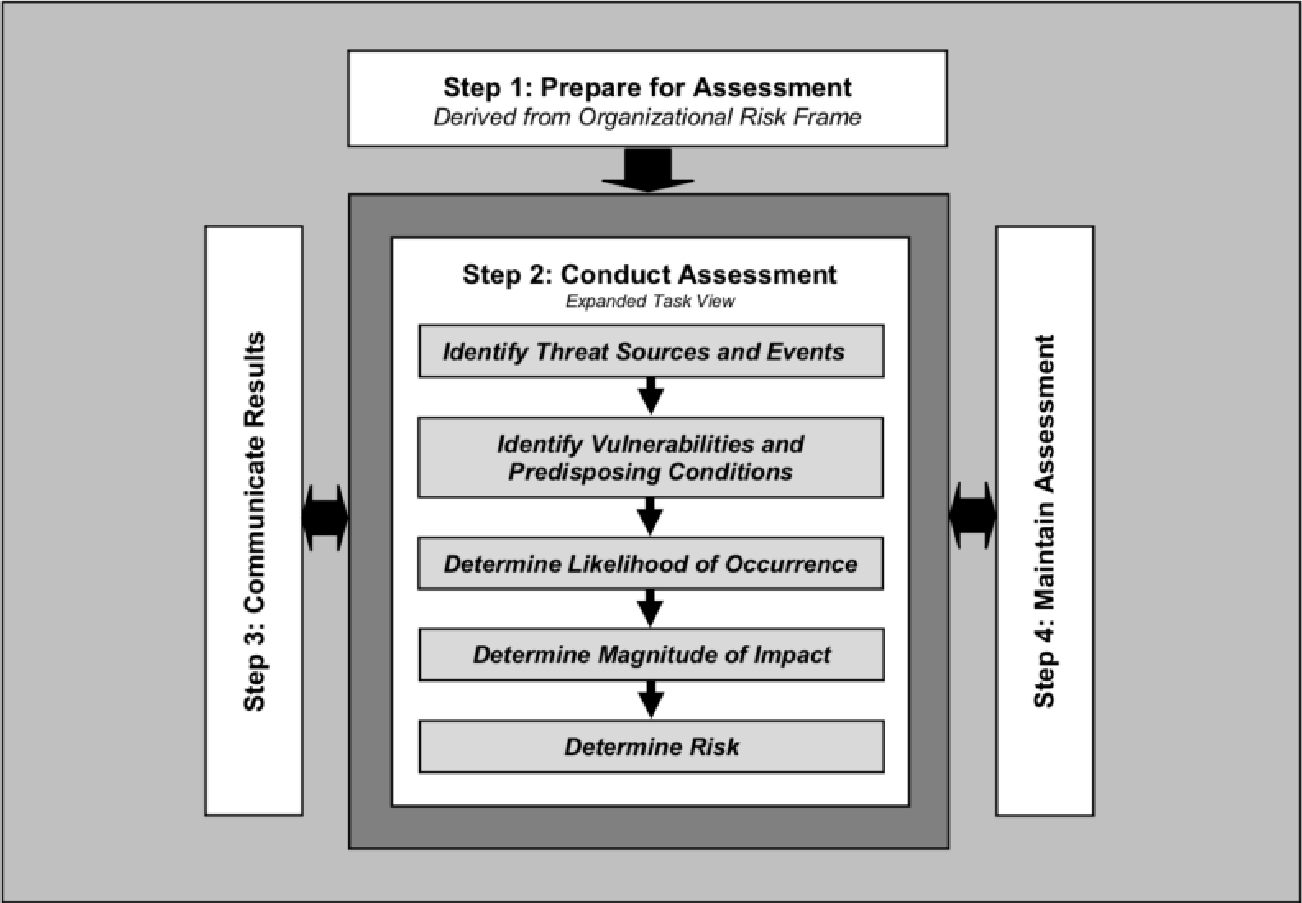

NIST SP-800-30 RISK ASSESSMENT PROCESS

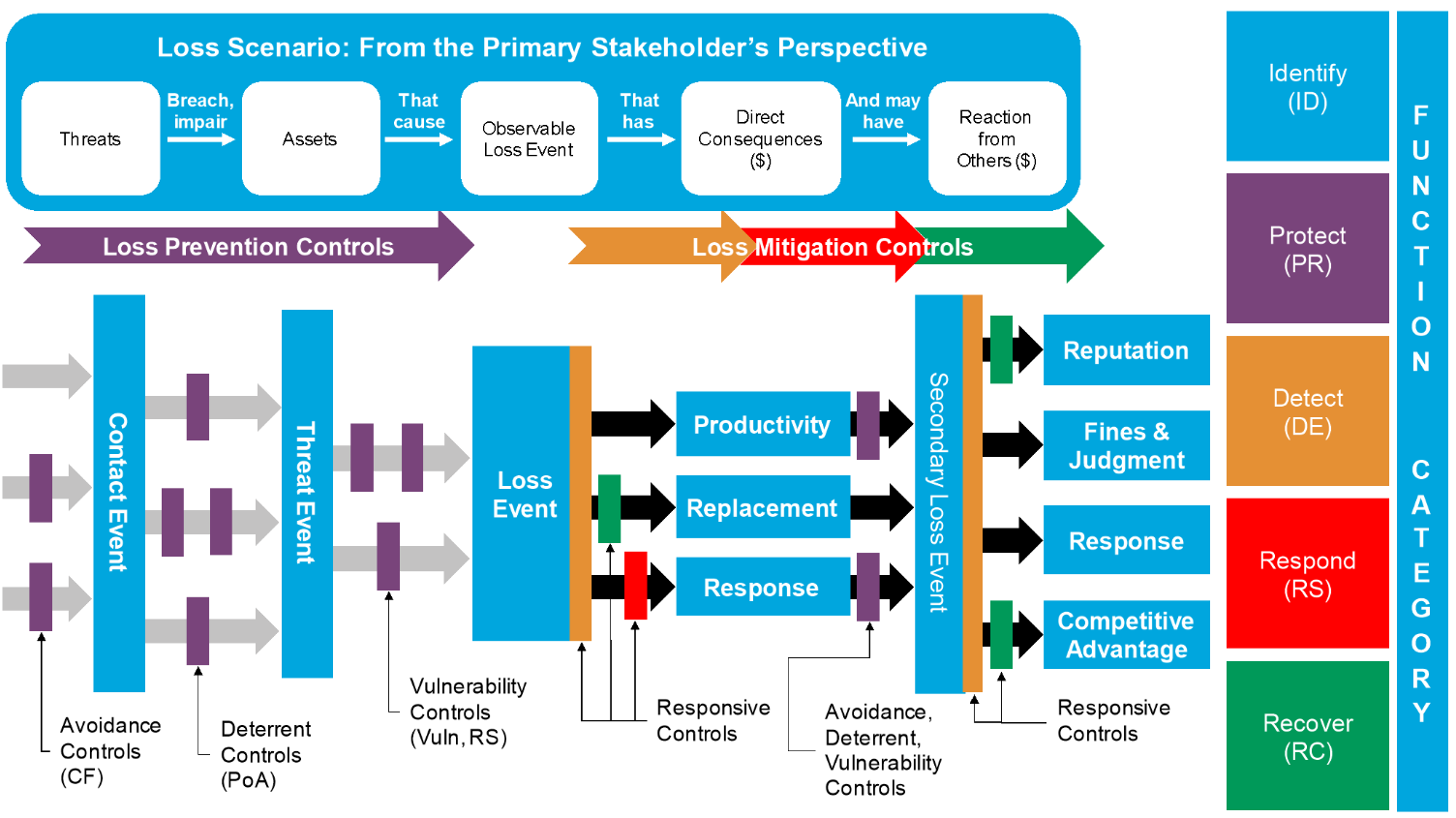

FAIR (OPENFAIR)

Je moet opletten dat je niet te veel checklists maakt die je niet gebruikt. Als je het op papier goed in elkaar heb, maar niet in de praktijk. Dan heb je een probleem. ALs je automatisch backupt, maar geen recovery systeem hebt, heb je een probleem. Zorg dat je het oefent, niet tot je het goed doet, maar dat je oefent tot je het niet meer fout kan doen.

Risico assassment

ISO27005

MAPGOOD-model / invalshoeken

- Mens: mensen die nodig zijn om het informatiesysteem te beheren en gebruiken (directe/indirecte gebruikers en functioneel en technisch applicatiebeheer).

- Apparatuur: apparatuur die nodig is om het informatiesysteem te laten functioneren (webserver, applicatieserver, beheer van werkplekken, …).

- Programmatuur: programmatuur waaruit het informatiesysteem bestaat.

- Gegevens: gegevens die door het systeem worden verwerkt.

- Organisatie: organisatie die nodig is om het informatiesysteem te laten functioneren (beheer-, gebruikers- en ontwikkelorganisaties).

- Omgeving: omgeving waarin het informatiesysteem functioneert (locatie, datacenter, werkplekken, …).

- Diensten: externe diensten die nodig zijn om het systeem te laten functioneren (technisch systeembeheer, clouddiensten, infrastructuur, (onderhouds)contracten).

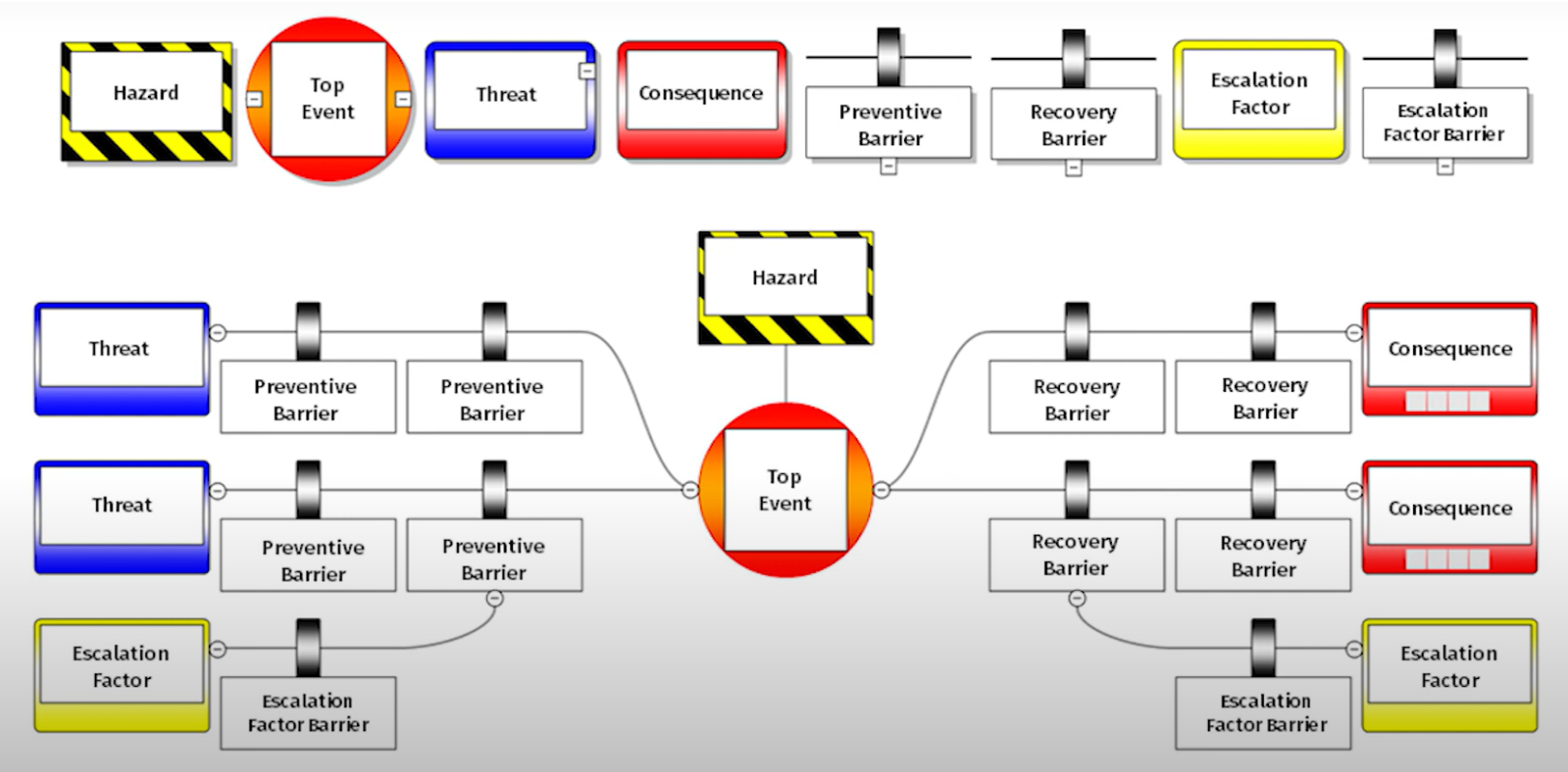

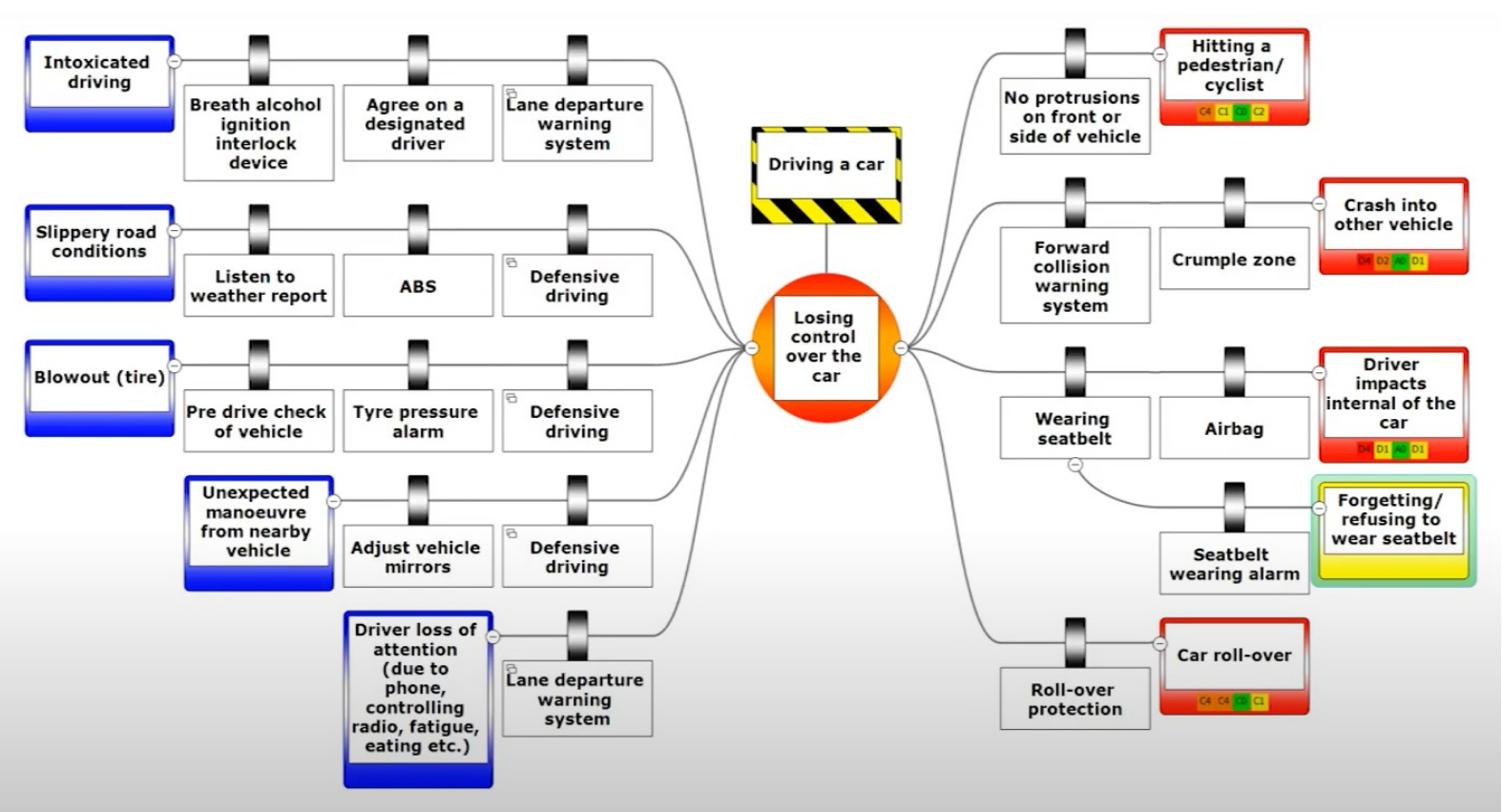

BOW-TIE

IT versus OT

Information Technology (IT) vs Operational Technology (OT)

Portfolio

Ze willen zien de uitwerking van de opdrachten zien in het Groeidocument, en ze willen je reflectie zien op wat je geleerd hebt.

Als het je niet lukt om te pentesten is het ook goed, zolang je aan toont dat je het geprobeert hebt.

References

- 2026-02-09 is de opdracht omschrijving vna deze workshop

- dit zijn de slides op Brightspace.

- https://www.security.nl/

- https://www.bleepingcomputer.com/

- https://arstechnica.com/